不会了吧,笨死了

(13)头文件检查

这道题我绝对还是需要回归源码,不会,所以还是分析一下源码:1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22function getReailFileType($filename){

$file = fopen($filename, "rb");

$bin = fread($file, 2); //只读2字节

fclose($file);

$strInfo = @unpack("C2chars", $bin);

$typeCode = intval($strInfo['chars1'].$strInfo['chars2']);

$fileType = '';

switch($typeCode){

case 255216:

$fileType = 'jpg';

break;

case 13780:

$fileType = 'png';

break;

case 7173:

$fileType = 'gif';

break;

default:

$fileType = 'unknown';

}

return $fileType;

}

补充一下一些函数的相关知识点:1

2

3unpack(format,data):从二进制字符串对数据进行解包。

intval():通过使用指定的进制 base 转换(默认是十进制),返回变量 var 的 integer 数值。 intval() 不能用于 object,否则会产生 E_NOTICE 错误并返回 1。

这段代码就是通过文件头检查,实施白名单绕过。

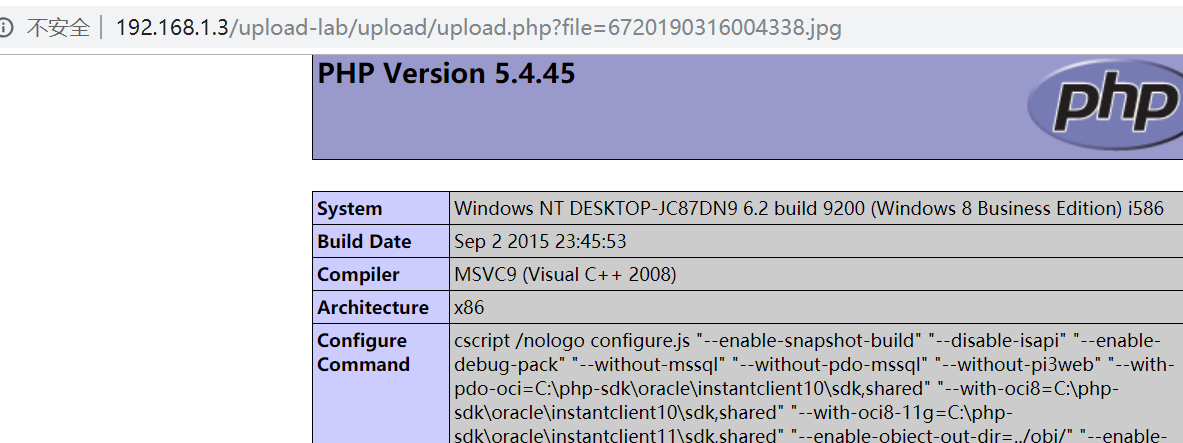

这里我们需要假装这个服务器是存在文件包含漏洞的,然后我们使用文件包含漏洞,来完成。

假装upload文件夹中有文件upload.php1

2

3

4

include $_GET['flie'];

这道题,我们得上传木马图

(14) 突破getimagesize()

获取源码:1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

function isImage($filename){

$types = '.jpeg|.png|.gif';

if(file_exists($filename)){

$info = getimagesize($filename);

$ext = image_type_to_extension($info[2]);

if(stripos($types,$ext)>=0){

return $ext;

}else{

return false;

}

}else{

return false;

}

}

$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){

$temp_file = $_FILES['upload_file']['tmp_name'];

$res = isImage($temp_file);

if(!$res){

$msg = "文件未知,上传失败!";

}else{

$img_path = UPLOAD_PATH."/".rand(10, 99).date("YmdHis").$res;

if(move_uploaded_file($temp_file,$img_path)){

$is_upload = true;

} else {

$msg = "上传出错!";

}

}

}

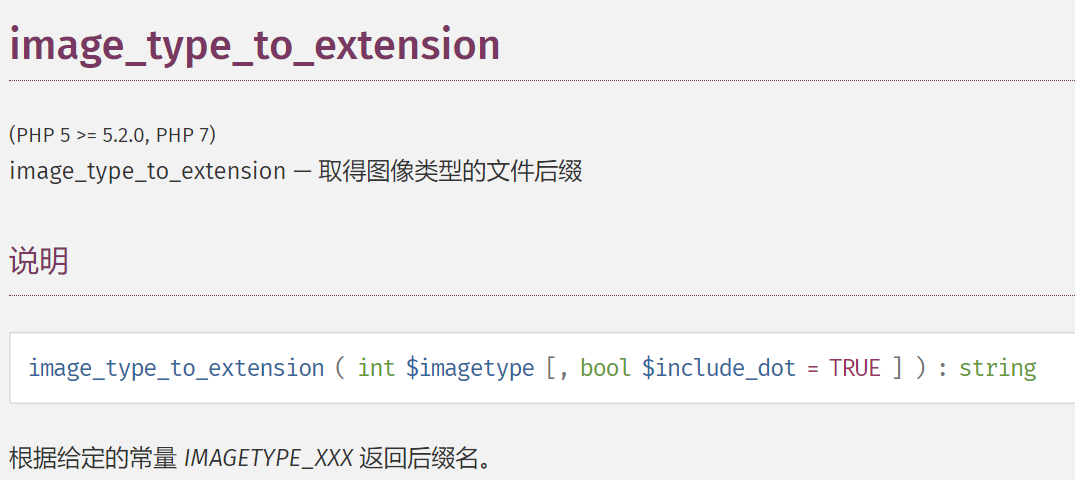

函数getimagesize()将会获取图片的大小,以及其他相关信息。

函数image_type_to_extension():

还是白名单,所以我们还是通过木马图,步骤和13题是一样的。

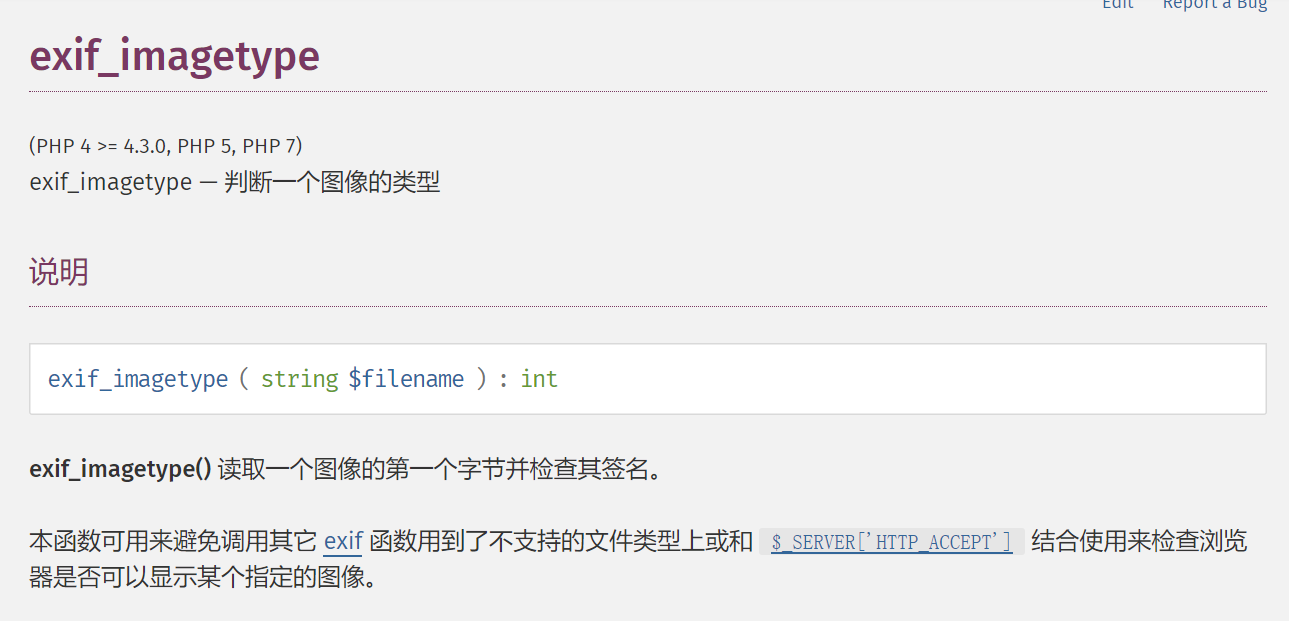

(15)突破exif_imagetype()绕过

这里就是换了一个检查图片信息的方式

(16)二次渲染

1 |

|

关于这个二次渲染,实际上就是对于已上传的图片,通过二次编译生成新的图片,但是我们使用的木马图中,插入的木马代码不会发生改变,所以我们照样可以通过木马图完成绕过.